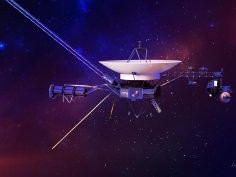

Po ponad pół roku udało się przywrócić normalną pracę Voyagera 1

18 czerwca 2024, 13:23Po raz pierwszy od listopada 2023 roku Voyager 1 podjął standardowe badania naukowe. Usunięcie usterki, która niespodziewanie pojawiła się pod koniec ubiegłego roku, zajęło inżynierom z NASA ponad pół roku. Problem został częściowo rozwiązany w kwietniu, gdy udało się spowodować, że leciwy pojazd kosmiczny zaczął przysyłać dane inżynieryjne. Trzy tygodnie później, 19 maja, wysłano polecenie przysyłania danych naukowych. Dwa z czterech instrumentów zaczęły normalnie pracować, dwa kolejne wymagały dalszych działań. W końcu się udało i wszystkie cztery dostarczają danych naukowych.

Gwałtowny wzrost liczby szkodliwego kodu dla Androida

21 listopada 2011, 12:07Juniper Networks ostrzega, że od lipca liczba szkodliwego kodu atakującego system Android wzrosła niemal pięciokrotnie. Nie widać też żadnych znaków spowolnienia aktywności cyberprzestępców, możemy się zatem spodziewać gwałtownego wzrostu liczby szkodliwych aplikacji.

Androidowe aplikacje VPN mogą być niebezpieczne

30 stycznia 2017, 12:49Użytkownicy Androida, którzy chcieliby zadbać o swoje bezpieczeństwo, muszą szczególnie uważać na oprogramowanie do tworzenia wirtualnych sieci prywatnych (VPN). Zwykle tego typu połączenia charakteryzują się wysokim bezpieczeństwem, jednak czasem ich tworzenie może narazić nas na niebezpieczeństwo

Ataki na MS Office to dopiero początek?

31 marca 2014, 10:48Użytkownicy MS Worda i Excela stali się celem ataków nowej zaawansowanej rodziny szkodliwego kodu o nazwie Crigent. Szkodniki te trafiają na komputer użytkownika jako zainfekowane pliki Worda lub Excela. Mogą być one wgrane przez inny szkodliwy kod lub też pobrane przez ofiarę. Gdy zostaną otwarte pobierają dwa dodatkowe fragmenty kodu z dwóch znanych serwisów zapewniających anonimowość: Tor i Polipo - informuje Alvin John Nieto z firmy Trend Micro

Dziura w szwajcarskim systemie wyborczym

13 marca 2019, 11:11W kodzie źródłowym szwajcarskiego systemu wyborczego znaleziono poważny błąd kryptograficzny. Umożliwia on osobom z wewnątrz, które zarządzają tym systemem lub go implementują, na manipulowanie głosami.

Microsoft uruchomi portal dotyczący bezpieczeństwa

26 kwietnia 2007, 08:46W lipcu Microsoft uruchomi swój własny portal dotyczący bezpieczeństwa. Microsoft Malware Protection Center można już obejrzeć w Sieci. Jest to na razie wstępna jego wersja.

Zarazili sieci energetyczne

9 kwietnia 2009, 10:22Amerykański kontrwywiad alarmuje, że zagraniczni szpiedzy od lat penetrują sieci energetyczne i instalują w nich szkodliwe oprogramowanie. O działalność taką podejrzewane są Rosja i Chiny.

Jak oszukują studenci

15 lutego 2010, 12:03Z badań przeprowadzonych na Uniwersytecie Stanforda wynika, że największymi oszustami są studenci informatyki. To właśnie oni nieproporcjonalnie często łamią kodeks honorowy uczelni.

Koniec dominacji Windows i zmiany w taktyce cyberprzestępców

23 lutego 2011, 12:10Firma Kaspersky Lab przewiduje, że w ciągu obecnej dekady będziemy świadkami zmian w taktyce cyberprzestępców. Zmniejszające się znaczenie Windows spowoduje, że platforma ta nie będzie już ulubionym celem hakerów, jednak nie zniknie im całkowicie z pola widzenia.

Smartfon zamiast karty do bankomatu

13 czerwca 2012, 08:22Klienci Royal Bank of Scotland mogą wypłacać z bankomatów gotówkę korzystając ze smartfonów. Najpierw jednak muszą na swoim telefonie zainstalować specjalną aplikację.